Der KI-Hype war gestern.

2026 zählt nur noch die Resilienz. Es geht nicht mehr darum, dass wir KI nutzen, sondern wie robust diese Systeme unter Stress reagieren. Willkommen in der Ära der digitalen Stabilität.

Warum 2026?

Wir sind aus der Experimentierphase heraus. Künstliche Intelligenz ist heute kritische Infrastruktur in Agenturen und Unternehmen.

Ein Ausfall oder eine "Halluzination" im Kundenservice ist kein kleiner Fauxpas mehr, sondern ein messbares Geschäftsrisiko. Zusätzlich fordern Regularien wie der AI Act Nachweisbarkeit. Wer keine Strategie hat, riskiert das Vertrauen seiner Kunden – die härteste Währung der digitalen Ökonomie.

"Vertrauen ist die Währung von 2026."

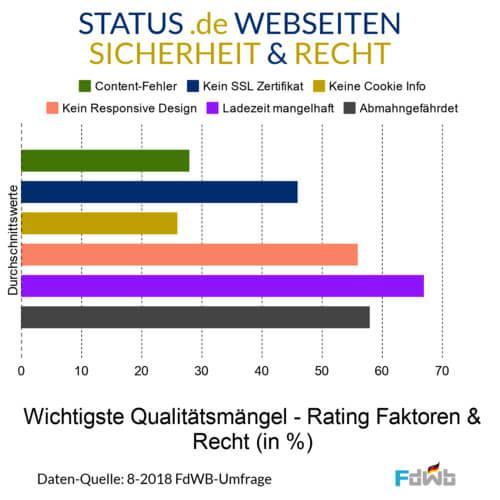

Entwicklung der Risiko-Faktoren

Relative Bedeutung von KI-Faktoren im Zeitverlauf

Um echte Resilienz aufzubauen, müssen wir KI als dynamisches System begreifen.

Klicken Sie auf die Säulen, um Details zur Umsetzung zu erfahren.

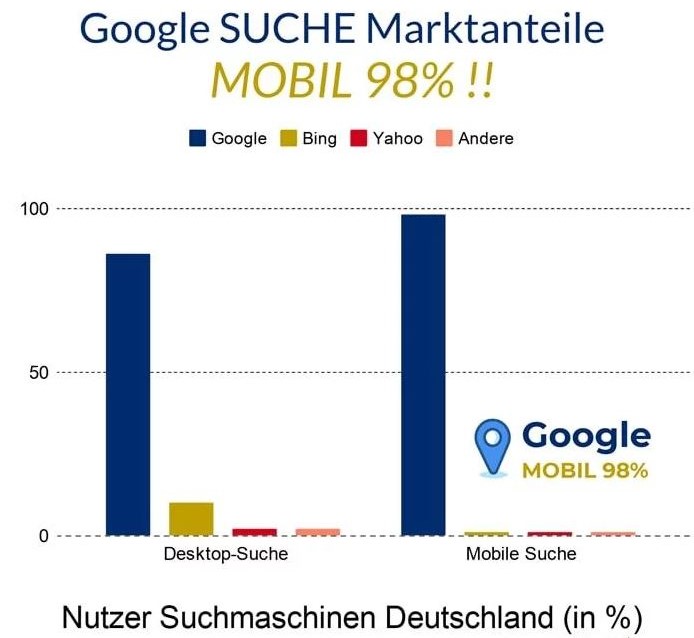

Paradigm Shift: 2024 vs 2026

Visualisierung der strategischen Prioritätenverschiebung.